众至解决方案-企业网络评估分析2

问题:计算机被殭尸病毒控制或是中毒而不知道

多数的企业都希望自己的工作网络环境是一个既稳定又安全,但是很可惜,就是会有一些网络攻击者时常在寻找漏洞作攻击,万一不幸被锁定成为攻击的目标,很可能就会造成网络的瘫痪。时常,我们会抱怨网络带宽不足,上网的速度像乌龟爬行一样慢,就算带宽在加到怎么大还是永远感到不足。但是网络上网速度慢真的是带宽不足吗?有时候我们去细探原因,发现它已成为恶意软件攻击的目标,像是后门程序、蠕虫、Spware或病毒的攻击。

以botnet攻击为例:

Botnet攻击概况图

从上图中,我们可以看出当一台计算机被黑客感染而成为Botnet殭尸网络新成员的时候,他会先向C&C Server注册,成为殭尸网络中的一个成员,并等候它的指示。而Botherder可以透过C&C Server知道目前有多少botclient成员?它们分部在哪些区域?可以让他们进行哪些攻击行为?当Botherder想要发起恶意攻击时,只要对C&C Server下指令就可以了,C&C Server会将接受到的指令传给所有的Botclient,由Botclient攻击目标并回传执行的结果。

从上,我们可以知道Botnet的攻击是无远弗届且多变,对企业来说该怎么做才可以事先预防呢?很多的网络危险行为,虽然并没有让企业感受他的立即性,但如果我们可以事先做预防管控,是不是就可以减少这些危害发生呢?

众至解决方案方案:

避免计算机被殭尸病毒控制或是中毒最佳工具─IDP/Botnet侦测防御

祸起萧墙,威胁无所不在,网络安全的威胁日益变化,殭尸木马攻击手法让传统UTM 内建的防火墙跟防毒系统相继失去效果,传统的黑客跟病毒攻击法是受感染时马上发作,用户会反应给网络管理者,网络不稳定,此时去查询网络封包异常记录就可以看出端倪。

但这一切对于殭尸木马病毒通通无效,病毒会潜伏在网络正常封包中默默的搜集信息,当攻击者的号角响起时,一起发作攻击或窃取信息,在一场混战中分不清谁是攻击者谁是受害者。

在建置因特网之初,都会假设攻击者是来自外部网络,随着防护对象的不同配置防火墙、IDP(入侵检测)、防毒墙,简单说明每个资安设备的防护目标,IDP(入侵检测)最主要的工作是阻挡外部有危险的网络攻击封包,一般都会建置在防火墙的最外面,防毒墙也没办法有效侦测出木马潜伏期的特征值。

传统的 IDP/Firewall 无法找出BotNet

IDP 具有BotNet 侦测的特征值,会看到MAIL SERVER、内部SERVER或是 UTM外部IP来的封包有问题,管理者认为这2台设备中了殭尸病毒,把计算机杀毒、重灌系统后发现状况依然存在,因为真正的发信者是藏在内部的某一台计算机中,因此,在这个架构下,无法找到真正的殭尸木马的地址。

传统的资安设备的假设前题是『内部网络是安全的』,刚好中了殭尸病毒的下怀,在这些设备中无法真正察觉出隐藏的木马,或者找出NAT后有问题计算机,这样还是无法解决问题。

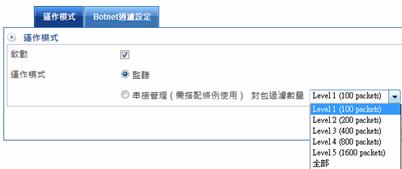

在导入殭尸木马阻挡机制之前,不影响所有人的网络行为下,启用『监听模式』,将所有的封包导入分析引擎中,观察数天后,藉由LOG 的分析,就可以解决【是不是真的有殭尸病毒】的疑问了。

侦测谁被挟持? BotNet 的运作设定

在监听模式下无法阻挡有害的网络封包,如果想把有危害的网络封包直接阻挡,则需要选择『串接管理模式』,并搭配『BotNet过滤设定』及管制条例的运用,就可以阻挡被挟持计算机对外发送的网络封包了。

X

X